記事

マルウェア「Emotet(エモテット)」とは?なりすましメールの見分け方と3つの対策をご紹介

一時は終息したとまで言われていたマルウェアの一種である「Emotet(エモテット)」ですが、2022年から再流行しており、大企業のみならず、複数の国内企業から感染被害が報告されています。

次の標的はあなたの企業かもしれません。そこで本記事では企業への感染拡大を防げるよう、Emotetの概要と見分け方、感染を防ぐ対策方法について解説いたします。

目次

危険なマルウェア「Emotet」とは

Emotetとはメールを媒介としたマルウェアの一種です。非常に強い感染力を持ち、メールに添付された不審なファイルを不用意に開く、またメールに記載された悪意のあるURLをクリックすることで感染を広げます。

手口も巧妙で、有名企業などの信頼性の高い送信元からの重要情報や、あたかもこれまでやり取りをしていた相手からの返信を装った内容のメール(なりすましメール)などが送信されます。また送信元が乗っ取られている場合、攻撃メールの送信元が正規の取引先のメールアカウントになるため、受信者には正しいメールに見え、攻撃かどうかの判断が難しいことも感染被害が拡大している要因です。

Emotetの攻撃の流れ

Emotetはメール経由で感染をおよぼすマルウェアだとご説明しました。

もう少し詳しくお伝えすると、メールに含まれているファイルや URL を開いたときにマクロや Windows PowerShell などが実行されることによって感染します。

マクロ付きのファイルを開いてしまうと、端末側の設定によっては自動的にマクロが作動し、Windows PowerShell(Windows OSへ直接コマンド命令を下せるソフトウエア)が悪用され、自動でEmotetがダウンロードされる仕組みです。

目的は身代金!?Emotet感染による被害とは

攻撃者がEmotetをばら撒く理由としては、主に金銭を目的としています。攻撃を停止することと引き換えに身代金を要求するケースです。

Emotet 感染後から身代金要求に至るまでの流れをご説明します。

攻撃者はEmotet に感染させたのち、Emotetを先導役として別のランサムウェア(身代金を要求するウイルス)を呼び込みます。このランサムウェアが企業の重要なデータに暗号をかけ、攻撃者は暗号化の解除と引き換えに身代金を要求します。これに応じなかった場合、盗んだデータを暴露サイトなどにリークすると脅し、2回目の身代金要求をおこないます。

攻撃者の要求に応じたとしても事態が解決するとは限りません。まずは社内に報告し対応・対策を検討しましょう。

▼こちらも合わせてご覧ください▼

もし社員がランサムウェアに感染したら?予想される企業へのリスク

Emotetのなりすましメールの見分け方

一見すると正規のメールに見えてしまうEmotetですが、実はEmotetのなりすましメールには見分けるポイントがあります。

1.添付ファイルを開く前に、送信元を確認する

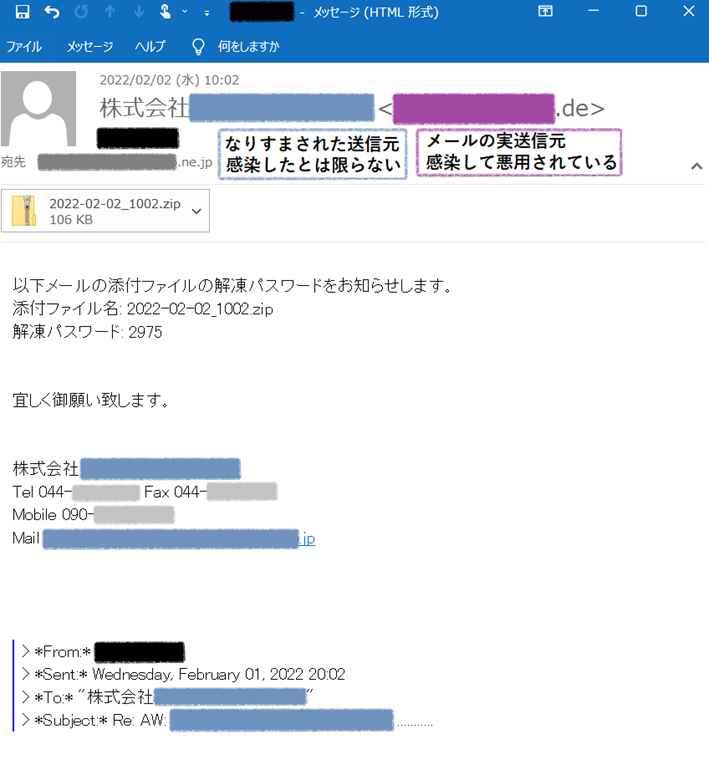

以下の参考画像で説明すると、送信元に「株式会社○○」と表示があるにもかかわらず、実送信元のメールアドレスを見てみると、名前や会社名が合致していない可能性があります。

一般社団法人JPCERTコーディネーションセンター「マルウェアEmotetの感染再拡大に関する注意喚起 」(外部サイト)

これはEmotetのよくある手法で、このメールが信頼のおける方からのメールであると誤認させるため、送信元名を取引先や社内メンバーの名前に変更して送信しています。必ず送信元を確認するようにしましょう。

ただし、送信元メールアドレス自体も偽装している可能性があります。次のポイントも合わせて確認しましょう。

2.添付されたファイルの拡張子とマクロ設定を確認する

EmotetはWordやExcelなどの文章ファイルのマクロを利用して、Emotetをダウンロードさせ感染させるという仕組みになっています。

まず文章ファイルの添付があった際には注意が必要ですし、また誤ってファイルを開いてしまっても、ファイルを開いた際に表示される「コンテンツの有効化」は押さないようにしましょう。不正なマクロが実行される危険性があります。

ユーザー側の設定によっては自動的にマクロが実行される恐れもあります。次の対策方法にも記載している設定内容を確認しましょう。

3.ショートカットファイルが添付されていないか確認する

文章ファイル以外に、2022年に確認された新たな攻撃手法として「ショートカットファイル」の悪用事例もあるようです。

ショートカットファイルとは、特定のファイルを別の場所から参照するために利用されるファイルを指します。新たな攻撃では、メールにショートカットファイルを直接添付するケースやパスワード付きzipファイルとして送りつけるケースが確認されているようです。

この方法ではマクロを利用した攻撃と異なり、拡張子が表示されず(アイコンの左下の矢印マークのみ)、また「コンテンツの有効化」の必要が無いため、誤ってショートカットファイルを開いただけで感染するおそれがあります。

情報処理推進機構(IPA)では、業務で「ショートカットファイル」をやりとりする必要がない場合は、メールサーバ側で「ショートカットファイル」が添付されたメールを遮断するよう呼びかけているようです。万が一zipファイルを開いてしまい、中にショートカットファイルがある場合は必ず開かないようにしましょう。

Emotetの感染を防ぐ3つの対策方法

Emotetに感染して被害を受ける前に、以下の対策をおこないましょう。

1.添付ファイルのマクロが自動的に実行されないようにWordなどの設定を確認する

もしWordやExcelなどのファイルを開いた際に自動的にマクロが実行される設定をONにしていると、自動でマクロが作動しEmotet感染を及ぼす恐れがあります。

普段業務でマクロを利用されている方にとっては手間が増えてしまいますが、セキュリティのために、「警告を表示してすべてのマクロを無効」にするよう設定しておきましょう。

2.怪しいファイルを開いてしまったらすぐにネットワークから切り離す

発覚した時期が感染から間もない場合には、他の端末に感染を広げてしまうリスクを下げることができます。二次感染を防ぐため、感染が疑われる端末をネットワークから、また、感染が疑われる端末がつながっているネットワークを外部のインターネットから遮断しましょう。

対応にはシステム部門の協力が必要になると思います。被害を最小限に抑えるためにも、感染の発覚・疑いを持った時点ですぐにシステム部門へ相談しましょう。

3.セキュリティ製品で侵入を検知/防御する

Emotetの攻撃手法は年々巧妙化しており、あらゆる対策を講じても感染を防ぎきれないことが問題視されています。そのため万一感染してしまった時のことを考え、侵入を許した場合にも即座に検知ができるセキュリティ製品の導入を推奨します。

まとめ

本記事ではEmotet感染の危険性や、なりすましメールの見分け方、感染を防ぐ対策方法についてご紹介しました。Emotetは機密情報の漏えいや業務の停止を招く危険性があるマルウェアです。また、正規のメールを装うため危険なメールとは気づきにくいという特徴があります。

感染させないために添付ファイルが付いたメールには細心の注意を払い、万が一感染してしまったら、すぐにシステム部門の方に相談をするように心がけましょう。

SOPHOS社のIntercept Xでマルウェア感染対策を!

セキュリティベンダーとして実績も豊富なSOPHOS社が提供するエンドポイントセキュリティ製品「Intercept X」は、世界トップレベルのウイルス対策ソフトで、あなたの会社をEmotetやランサムウェアなど、様々なマルウェア被害から守ります。

SOPHOS「Intercept X Endpoint」(外部リンク)

「Intercept X」なら、マルウェア侵入前/侵入後の検知・防御を包括的におこなうことが可能です。

実は、従来のセキュリティソフト(EPP)では、Emotet対策は十分ではなく、感染被害が多数報告されています。

現在のセキュリティ対策に少しでも 不安がございましたら、下記のお問い合わせフォームよりお気軽にご相談ください。

ウイルス被害に関するお悩みは弊社へご相談ください

弊社ではEmotetなどのウイルス対策に関するご提案や、「Intercept X」など検知機能に優れたセキュリティ製品のご提案をおこなっております。現在のセキュリティ対策に少しでも不安がございましたら、下記のお問い合わせフォームよりお気軽にご相談ください。