記事

ゼロトラストとは?必要性やメリット・デメリットをわかりやすく解説!課題ごとの導入ポイントもご紹介

皆さんは「ゼロトラスト」という考え方をご存じでしょうか。

テレワークの増加やクラウドサービスの普及など、ビジネスを取り巻く環境が変化したことで昨今注目されているセキュリティ上の考え方のことです。本記事ではゼロトラストとは何か、なぜ現代の企業に必要とされているのか、そして企業の課題に合わせたゼロトラストの導入ポイントについてわかりやすく解説いたします。

目次

ゼロトラストとは

ゼロトラストとは、サイバーセキュリティにおける考え方の1つで「何も信用せず、全ての安全性を確認する」ことを前提に講じるセキュリティ対策を指します。社外はもちろん、社内からの通信であっても、全てを疑い検知・認証をおこないます。

この考え方は近年のサイバーセキュリティにおけるバズワードではありますが、実は12年ほど前(2010年頃)にアメリカの企業で提唱されており、昨今のコロナウイルスの感染拡大などの影響で改めて注目を浴びています。

「何も信用しない」だけではない

ゼロトラストに関して紹介する記事はGoogleなどで検索してもたくさんあり、それだけ近年注目を集めていることが伺えます。ただ中身を確認すると「ゼロトラスト=何も信用しない」だけをフォーカスし過ぎている記事もいくつか見受けられます。

「ゼロトラスト=何も信用しない」という点だけに理解が留まってしまうと、「クラウドサービスや外部からの通信は危険そうだから使わないようにした方がいい」という誤った解釈をされる方もいるのではないでしょうか。

確かにゼロトラストは「何も信用しない」を前提とした考え方ではありますが、重要なのは「全ての安全性を確認する」ことです。つまり、安全性を確認できた通信のみを許可するため、社内でも社外からでも、オンプレミスでもクラウドサービスでも、安全性が確認できていれば通信場所やデータの所在は関係ない、ということがゼロトラストで提唱されている考え方です。

ゼロトラストセキュリティを実現する上で、この「全ての安全性の確認」が重要な要素ですので、ぜひ覚えておきましょう。

ゼロトラストが求められる背景

従来のセキュリティ対策では、ファイアウォールを代表とする境界型防御が主流であり、社内を信用できる領域、社外を信用できない領域として区別し、外部からの接続を遮断することで安全性を維持していました。

しかし、昨今のコロナウイルス感染症によるテレワーク利用率の増加やGoogle、Microsoftをはじめとするクラウドサービスの台頭により、従業員が社外から社内への通信を活発におこなったり、そもそも社内ネットワークを経由せずに社外にデータを保管したりなど、境界型防御では防げないリスクを抱えている状況でした。

このような状況を変えるべく、社内外の全てを疑い安全性を確認するゼロトラストという考え方が近年注目を集めています。

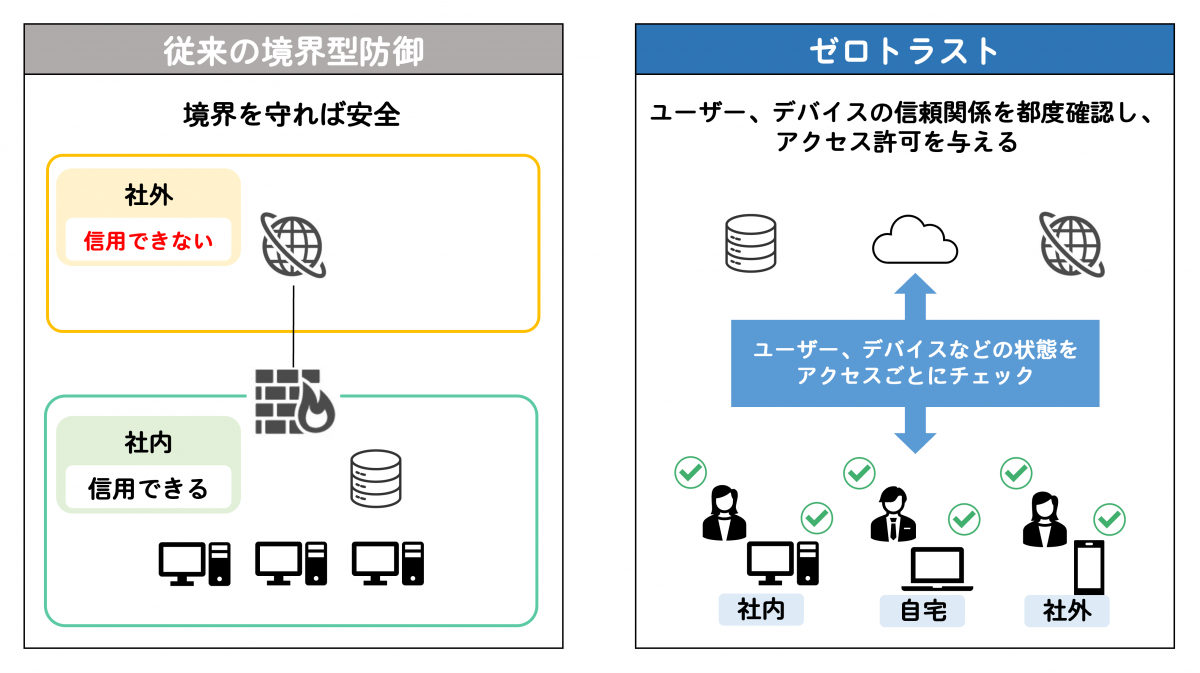

従来の境界型防御とゼロトラストとの違い

前述の通り、従来の境界型防御では「社内=信用できる」「社外=信用できない」と境界で領域を守るセキュリティ対策です。信頼できる社内のみに守るべき重要なデータを保管し、それを取り扱うユーザーや端末もまた社内にあることを前提として、境界面にファイアウォールやUTMなどの境界型防御製品を設置することで安全性を維持していました。

またテレワークや外出時、外部から社内環境へアクセスする手法として「VPN(Virtual Private Network)」と呼ばれる、インターネット上に仮想の専用線を作り特定の人のみが利用できる専用ネットワークを用いたことも大きな特徴です。

一方ゼロトラストセキュリティの場合、領域で区切らずユーザー・デバイスが信用度の高いものかアクセスごとに監視し、認証をおこないます。またこれらの監視に加えて「動的ポリシー」という信用度レベルで評価する仕組みを導入し、信用度レベルの低い通信に対しては認可させないこととしています。これは普段から素行が悪く信用できない相手に対しては厳しくチェックすることと同じ考え方です 。そうすることで、認証を得た通信のみがアクセスできる強固なセキュリティ体制を築くことができます。

企業のセキュリティ対策として境界型防御は不要?

ファイアウォールやUTMなどを活用した従来の境界型防御では防げないリスクもあり、ゼロトラストへの注目が集まっていると解説しましたが、では境界型防御は企業のセキュリティ対策として不要なのでしょうか。

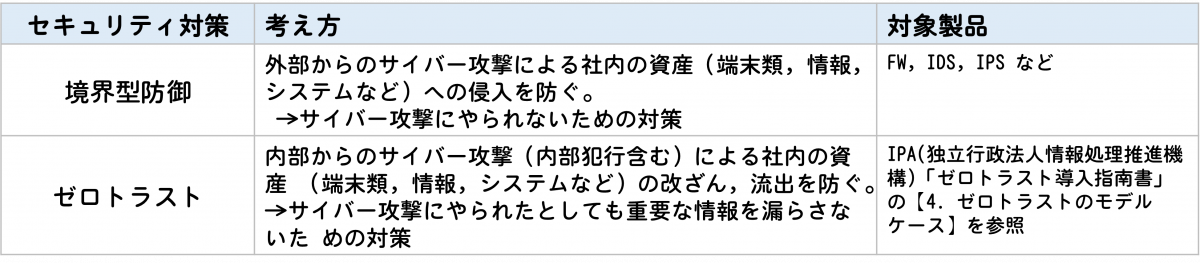

結論から言うと、境界型防御は必要です。IPA(独立行政法人情報処理推進機構)の「ゼロトラスト導入指南書」でも、「境界型防御とゼロトラストはそれぞれ見ている視点が異なるだけであり、既存に用いられている境界型防御も活かすことで,より強固なセキュリティを構築できる」と語られています。

◆境界型防御とゼロトラストの防御の考え方

IPA(独立行政法人情報処理推進機構)「ゼロトラスト導入指南書」

UTMとゼロトラストとの関係性については、こちらの記事でも解説しております。

▼こちらも合わせてご覧ください▼

ゼロトラストのメリット・デメリット

昨今の運用に適したセキュリティ対策であるゼロトラストですが、具体的にゼロトラストを導入することでどのようなメリット・デメリットがあるのでしょうか。

メリット

・セキュリティレベルの向上

これまでの社内・社外という境界で守る方法と異なり、ゼロトラストでは企業にとっての脅威を排除しつつ、必要な人に必要なだけのアクセスを実現できます。アクセス毎の認証を行い、アクセスの信用度を確認するだけでなく、常にログを取得するため、問題の追跡や分析、セキュリティ体制の改善に利用できます。

・クラウドサービスを安全に利用することができる

場所を選ばずどこからでも利用できる便利なクラウドサービスですが、データの保管場所は社外になるため、許可されていないユーザーや攻撃者がアクセスしてしまうことでデータの損失・漏洩を引き起こす懸念がありました。しかしゼロトラストなら、安全性が確保された通信のみアクセスを許可するよう制御できるため、安全にクラウドサービスを利用できます。

・場所を選ばず働くことができる

ゼロトラストなら働く場所は関係ありません。すべてにおいて認証をおこなうため、強固なセキュリティレベルを維持しつつ、社員が社外や自宅からでも業務ができる柔軟な働き方を実現できます。

デメリット

・導入にコストや時間がかかる

自社にあった製品を選定するためには、自社の状況を正確に把握する必要があります。また一口にゼロトラストと言ってもゼロトラスト関連の製品は世の中に膨大にあり、複数を組み合わせ導入する必要があるため、比較・検証など慎重に製品選定をおこなう必要があります。 そして、その製品の導入にかかる費用も無視できません。懸念するリスクを排除する上で優先順位の高いものから、段階的に導入するようにしましょう。

・業務効率への影響

ゼロトラストを導入すると、すべてを信頼せず、あらゆるところに脅威が潜んでいると考えるため、業務中に何度も認証を迫られることがあります。これにより、社員の業務効率が低下する恐れがあります。

よく例え話として、「利便性とセキュリティは天秤のようだ」と言われることがありますが、業務効率を上げるために利便性を求めるとセキュリティチェックが甘くなる懸念があり、一方リスク排除のために強固なセキュリティを築くと作業時の手間が増える傾向にあります。

実務への影響も少なからず発生しますので、ゼロトラスト導入に際しては社内からの理解を得たうえで進めることが重要です。

課題別ゼロトラスト導入のポイント

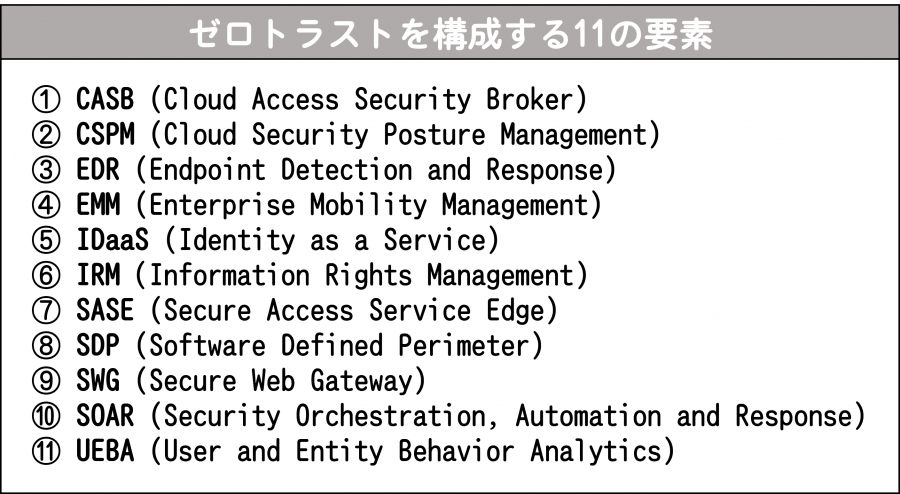

ここまでゼロトラストと一括りでご紹介しましたが、実はゼロトラストの構成としてはいくつかの要素に分類されます。本記事では IPA(独立行政法人情報処理推進機構)の「ゼロトラスト導入指南書」で定義されている11の要素を紹介します。

CASB、SASE、SWGなど比較的話題のワードもありますが、セキュリティ従事者以外だと全ての意味や違いを答えられる方はなかなか少ないかと思います。そこで本記事では、特にユーザーの悩みが多いと思われる課題に合わせて紹介します。

ID管理を強化したい → "IDaaS"

従来の ID・パスワードによる認証では適切な利用者がアクセスしているとは言えず、認証情報の漏えいやなりすましのリスクが考えられます。そこで有効となるのがIDaaSです。

IDaaSにはシングルサインオン(クラウド上にある認証基盤を用いて1つのID/パスワードから各サービスへのログインできる機能)や多要素認証(デバイスや指紋を使用したログイン方式)、管理者による従業員が持つIDの一元管理などID管理にまつわるセキュリティ・利便性の強化が可能です。

近年、その利便性の良さから日常的な業務にクラウドサービスを利用することは当たり前になっています。クラウドサービスがセキュリティ上のボトルネックとならないよう、IDaaS製品の導入を検討しましょう。

デバイス管理を強化したい → "EMM(MDM)・EDR"

テレワークの増加に伴い、さまざまな端末を利用する機会が増えています。デバイスを保護する役割をするサービスの1つがEMM(MDM)です。EMM(MDM)ではさまざまなOSの端末を一括管理し、企業ポリシーに合わせてアプリ・Webサイトの利用を制限することが可能です。また紛失時に遠隔から画面ロック・データ削除する機能も併せ持つ、端末セキュリティに優れたサービスです。

※実際にはEMMはMAMとMDMに分類されますが、昨今のMDMと称されるサービスではMAMの機能も併せ持つものが増えておりますので、本記事ではEMM(MDM)としています。

▼こちらも合わせてご覧ください▼

また、これまで境界型防御で守られてきた端末は、ゼロトラスト環境では様々な脅威に対して直接触れることになります。こうした脅威は従来のセキュリティ対策ソフトでは防げない可能性があり、その対策サービスがEDRです。EDR は不審な挙動を検知する振る舞い検知型のため、ウイルス対策ソフトが対応できない未知の脅威でも一定の精度で検知できます。また万が一感染しても感染後の対応を強化できます。

ネットワークのセキュリティ強化がしたい → "SWG・SDP"

外部から社内への通信手法としてVPN(Virtual Private Network)を採用する企業は多いかと思います。VPN ゲートウェイを利用してインターネットへアクセスする場合、社外からVPNゲートウェイを経由して一度社内ネットワークを通る必要がありますが、昨今テレワーク利用者やクラウドサービス利用が増えたことで社内ネットワークで渋滞が起こり、通信遅延が発生する恐れがあります。またVPNの場合、IDとパスワードのみで認証できる点や、一度認証されるとずっとアクセスが許可される点などにより、攻撃者による不正アクセスの危険性がありました。

VPNをSWG・SDPに置き換えることで、これらの課題は解決されます。

SWGはいわゆるウェブフィルタリングで、インターネットに接続する際のクラウド上の門番として活躍します。社内のネットワークを通過せずに通信の安全性を確保することができます。

またSDPはよりVPNに近いサービスです。通信の度にネットワークを確立してその都度認証され、また通信が終わると切断し、新しい接続要求があるまでは接続を再開しないという仕組みになっています。VPNに比べ認証精度が高いことから、不正アクセスなどのセキュリティリスクを防ぐことができます。

セキュリティ運用を自動化したい → "SOAR"

日本ではセキュリティ対策に従事する人材が年々不足しています。社内の人員だけでは対処しきれないセキュリティリスクが起こった際の対処としてSOARと呼ばれるサービスがあります。

今発生しているインシデントは重要なものか、どのように対処するか、今後の対応はどうするかなど、普段セキュリティ担当者が考え実施する部分を効率化・自動化して、セキュリティ担当者の生産性を向上させるサービスです。目の前のインシデント対応だけに囚われてしまい、本来の業務に取り掛かれないとお悩みのセキュリティ担当者に適しています。

まとめ

本記事ではゼロトラストの概要や必要性、特に課題となる4つのポイントについて解説しました。

認証・認可の判断を導入することによる影響を考慮し、初めはビジネスインパクトの低い部分から着手するのが望ましいと言われています。自社の課題は何か、優先的に解決すべき懸念事項は何かを洗い出し、まずはビジネスインパクトの低い部分からゼロトラストを徐々に拡大するようにしましょう。

また、無理に既存の境界型防御を無くす必要はありません。既存の境界型防御を補う形で、自社に合ったゼロトラストセキュリティの導入を検討してみてはいかがでしょうか。

しかし、実際のゼロトラスト製品にはいくつかの要素が組み合わされていたり、機能が複雑化していたりなど、製品選定の難易度が高いため手を付けづらいこともあるでしょう。

セキュリティに関するお悩みは弊社へご相談ください

弊社ではセキュリティに関するお悩みのヒアリングから、課題に合わせたゼロトラスト製品をご提案しております。

「こんな悩みが...」「こういう時どうしたら?」というざっくばらんな内容で構いません。

下記のお問い合わせフォームよりお気軽にご相談ください。